В епоха, в която дистанционната работа се е превърнала в норма, Северна Корея се възползва от възможността да манипулира процесите по наемане на служители, използвайки измамни назначения в сферата на информационните технологии (IT) за генериране на приходи за режима. Севернокорейски IT работници се внедряват в международни компании и си осигуряват дистанционни позиции под фалшиви самоличности. Сред засегнатите региони са редица европейски държави, включително Bulgaria, както и Южна Азия, Близкият изток и Централна Америка. Тези оператори не само нарушават международните санкции, но представляват и сериозни киберрискове, включително измами, кражба на данни и потенциално нарушаване на бизнес операциите.

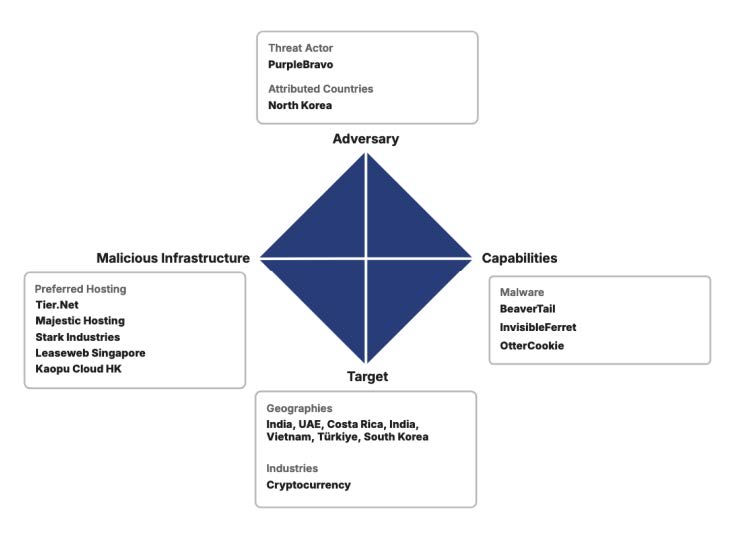

Освен финансовите измами, тези IT работници са свързвани и с кибершпионаж. Insikt Group проследява дейността на PurpleBravo (по-рано известна като Threat Activity Group 120 (TAG-120)), севернокорейски свързан клъстер, който се припокрива с кампанията „Contagious Interview“, насочена основно към софтуерни разработчици в криптовалутната индустрия. Кампанията използва зловреден софтуер като BeaverTail, инструмент за кражба на чувствителна информация; InvisibleFerret, многоплатформен Python бекдор; и OtterCookie, инструмент за установяване на постоянен достъп в компрометирани системи. Поне три организации в по-широкото крипто пространство са били атакувани от PurpleBravo между октомври и ноември 2024 г. компания за маркетмейкинг, онлайн казино и софтуерна компания.

Констатациите подчертават и разширяването на Северна Корея в други измамни дейности чрез създаване на фирми фасади, които имитират легитимни IT компании. TAG-121, отделен клъстер от дейности, е идентифициран като оператор на мрежа от такива компании в Китай. Всяка фирма фасада копира големи части от уебсайта на реална организация, за да я имитира. Тези структури добавят допълнителен слой на прикритие и затрудняват откриването, позволявайки на севернокорейските актьори да се вплитат още по-дълбоко в глобалните IT вериги за доставки.

Един от уебсайтовете на фирмите-прикрития е показан на Фигура 1. Всички фирми-прикрития се намират в Китай, а уебсайтовете им са регистрирани между април 2022 г. и септември 2024 г. Предишни севернокорейски фирми-прикрития също са били разполагани в Китай.

Кампанията PurpleBravo е насочена основно към компании за разработка на софтуер чрез фалшиви обяви за работа и измамни интервюта. Злонамерените лица създават фалшиви самоличности (шофьорски книжки и паспорти) и активно използват изкуствен интелект за по-добре структурирани отговори на ключови въпроси. Те биват обучавани на различни сценарии за интервюта, включително такива, които целят да обосноват необходимостта от дистанционна работа.

Кандидатстват за позиции, предлагащи дистанционна работа, в роли вариращи от уеб дизайн до старши full-stack разработчици. PurpleBravo използва злонамерени хранилища в GitHub и множество други примамки, които целят да заблудят компаниите, че кандидатите са опитни и добре подготвени специалисти. През последните месеци се наблюдава засилване на операциите за изнудване срещу големи организации — злонамерените актьори, позиционирани като ИТ служители, заплашват с изтичане на чувствителни данни, освен ако не бъде заплатен откуп.

Хакерската група създава фалшиви или краде реални самоличности на хора, подбрани според геолокацията и желаната работна позиция. Те създават имейл акаунти и профили в социални мрежи, чрез които целят да установят легитимност чрез фалшиви портфолиа и профили в платформи за разработчици като GitHub и LinkedIn. През изминалата година са засечени множество фалшиви LinkedIn профили, разпространяващи техни инструменти за заразяване и кражба на данни.

Посредниците на хакерите играят ключова роля в откриването на измамни самоличности и в управлението на логистиката — това включва препращане на фирмен хардуер и създаване на акаунти в платформи за работа на свободна практика.

За да избегнат разкриване, злонамерените актьори използват VPN, виртуални частни сървъри (VPS), прокси услуги и инструменти за дистанционно управление (RMM), чрез които се свързват с устройство на посредника, разположено в държавата на тяхната целева операция. Към момента са идентифицирани над 3100 уникални IP адреси, свързани с потенциални цели на хакерската група. Злонамерените актьори използват главно „Cloudzy“ и „Tier.Net Technologies“ за хостване на техните услуги, като IP адресите често са с чиста репутация и трудно се засичат като източник на злонамерена активност.

След успешно „наемане“ на фалшивите служители и получаване на служебен хардуер се наблюдава масирано използване на JumpConnect, TinyPilot, RustDesk, TeamViewer, AnyViewer и AnyDesk.

Последиците от тази заплаха са широкообхватни. Организации, които несъзнателно наемат севернокорейски IT работници, могат да нарушат международни санкции, излагайки се на правни и финансови последствия. По-критичното е, че тези работници почти сигурно действат като вътрешни заплахи — крадат поверителна информация, внедряват бекдори или подпомагат по-големи кибер операции. С оглед историята на Северна Корея с финансови кражби, рисковете надхвърлят отделните компании и засягат глобалната финансова система и националната сигурност.

Отличителни признаци на потенциално злонамерени служители и кандидати за работа

- В повечето случаи злонамерените служители са препоръчани от новопостъпил служител.

- Служебната техника се изпраща на адрес на техен „близък приятел“.

- При искане за банкова информация плащанията се пренасочват към съучастници, които ги заместват и представляват.

- Правят опити да избегнат всякакъв контакт лице в лице.

- Използват измамни извинения, когато се изисква включена камера по време на срещи.

Как да се предпазим?

За да бъдат ограничени тези заплахи, организациите трябва да прилагат строги мерки за проверка на идентичността, гарантирайки, че дистанционните служители преминават през задълбочен скрининг. Това включва задължителни видео интервюта, нотариално заверени документи за самоличност и непрекъснат мониторинг за аномалии. Работодателите трябва също да внедрят технически контроли за засичане на неоторизиран достъп, ограничаване на експозицията на данни и откриване на подозрителни дистанционни връзки. Обучението и осведомеността сред екипите по човешки ресурси (HR) и IT сигурност са ключови за предотвратяване на проникването на тези актьори в критични бизнес процеси.

Докато заплахата от севернокорейските IT работници е свързана с измами, тя представлява и ключов компонент от сложна кибер стратегия, която финансово подпомага международно санкциониран режим. Докато тези операции продължават да се развиват, бизнесът, правителствата и организациите по киберсигурност трябва да работят заедно, за да затворят пропуските, които позволяват на Северна Корея да се възползва от средата на дистанционна работа.

Източник:

Insinkt Group

Референция към Recorded Future:

https://assets.recordedfuture.com/insikt-report-pdfs/2025/cta-nk-2025-0213.pdf